Rajat Luthra, Seniro Program Manager

Tom Morley, Senior Director of Global IT & Cybersecurity ABM Industries

Maria Puertas Calvo – Senior Data Science Manager – Microsoft

ABM INdustries

140.000 Mitarbeiter

350+ Niederlassungen

machen Facility Services

waren eine traditionelle Firma, DC, Firewall, …

Haben die letzten 2 Jahre gewechselt von traditionellen Netzwerk Fokus auf Zero Trust identity focus

Haben festgestellt, das ihre Tools dafür nicht geeignet sind

Haben festgestellt, es gibt hunderte Produkte zu dem Thema

haben den EMS E5 Stack lizenziert, waren aber sehr skeptisch vor 1,5 Jahren

haben mit MFA gestartet – haben es in 60 Tagen rausgerollt

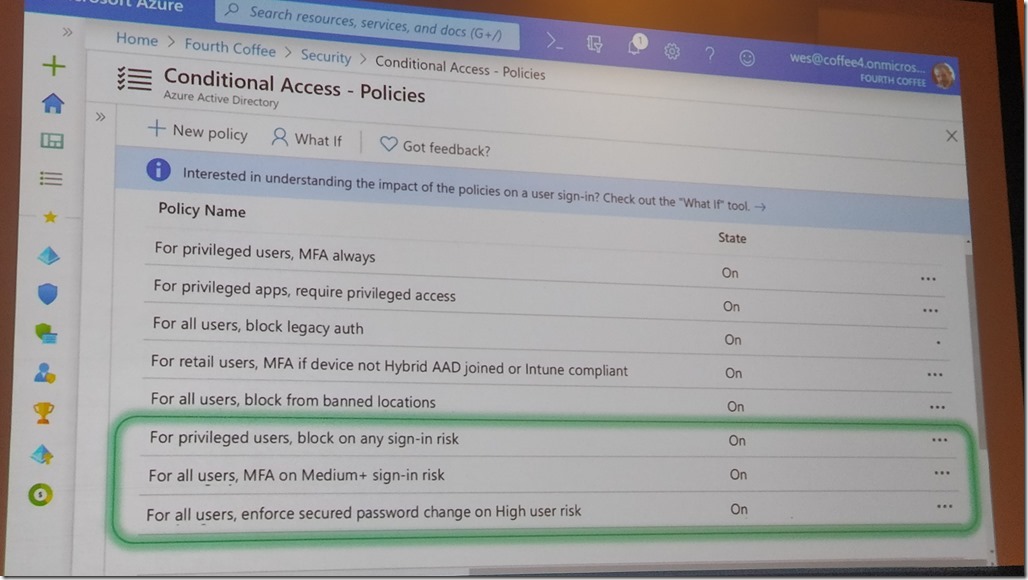

Wichtig für sie war Automatisierung

Besonders Remediations

70% der Incidents werden nun autoamtisch erledigt

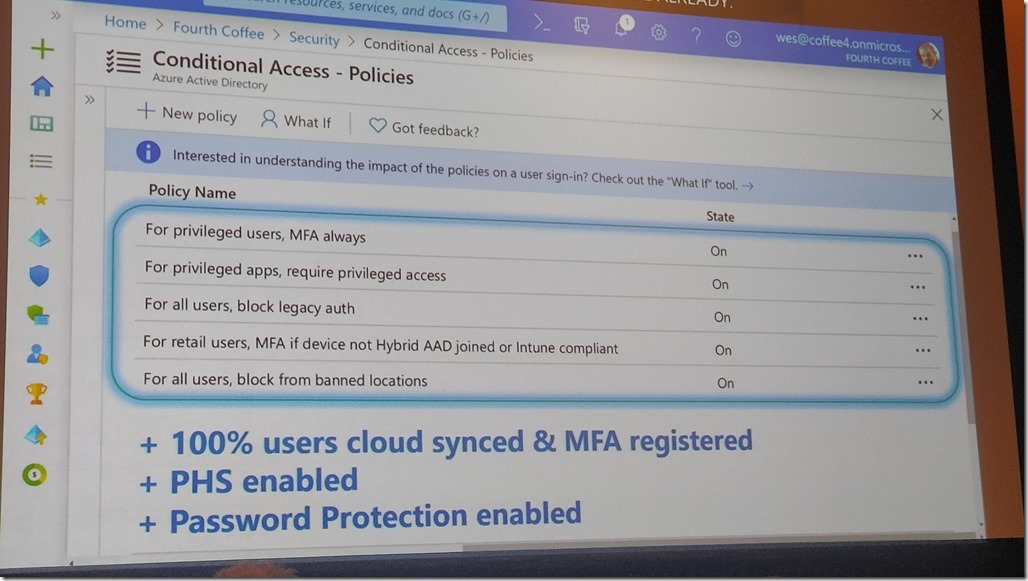

haben 100 % MFA und COnd. Access

User Risk Policies:

alle Signals, die sie haben, wenn die dich als High Risk einstufen, wirst du geblockt

Der User muß dann den Helpdesk anrufen – als Lerneffekt

Azure Sentinel INtegration

wird immer besser in den letzten 2 Jahren – alle Tools reporten da jetzt rein

sie nutzen es seit 6 MOnaten

Damit machen sie ihre Playbooks

haben 6000 Playbooks – dadurch werden die erwähnten 70% Tickets gelöst

——————–

Identity protection in 2019

27m compromised users in 2019

MS blocked über 30 Miliraden malicious sign in attemps in 2019

901k high risk sign in s in Oct 2019

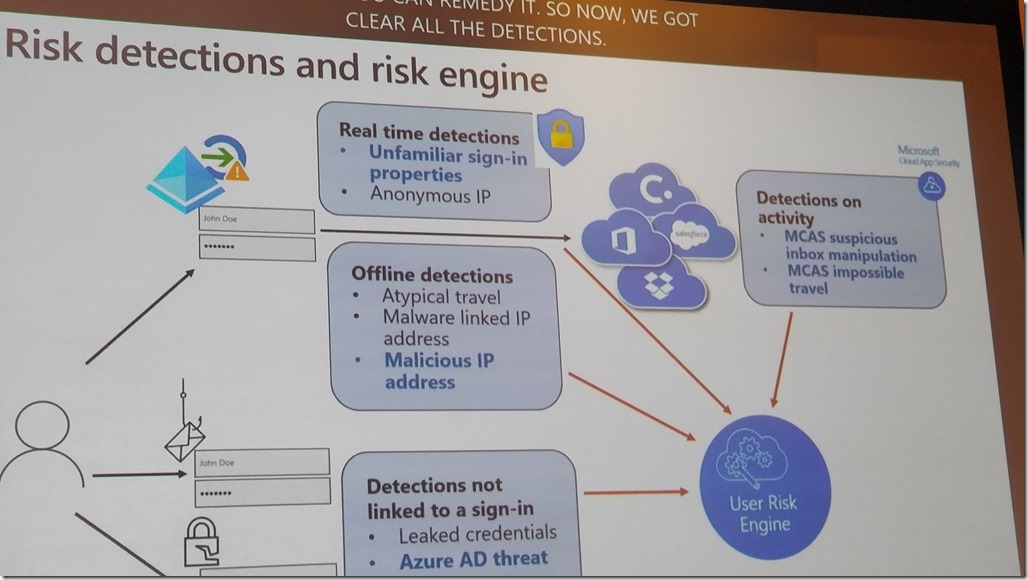

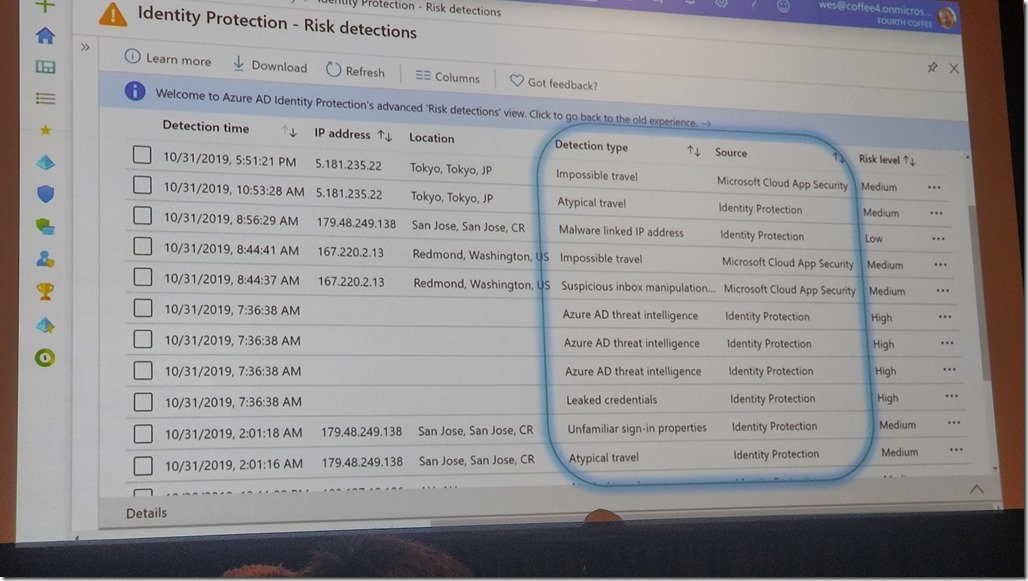

Ein USer ist on risk, wenn

a sign in to Azure AD ist risky: anonymous IP , unfamiliar sign.ins

acitivity done in an app: set up forwarindg rules, user send spam

user credentials known to be compromised: reused crdentials found on data breach

Wie arbeitet die Engine ?

2 Arten beim Sign in:

a) Die Action, wenn der User sich anmeldet – Real Time Detection

und Offline Detections (Atypical travel, Malware linked IP)

b) Detections not linked to a sign in

leaked credentials, Azure AD threat intelligence

Unfamiliar SIgnIn Properties:

Wir schauen, basierend auf IP Address, Location, Device, Browser, ob der USer sich eh so verhält wie immer

daraus ergibt sich der Risk des Users – je unüblicher, umso riskier

das wird immer mehr verbessert

Ziel ist, das Verhältnis zwischen False Negatives (wie viele Böse lasse ich rein) und False Positives (wieviele Gute blocke ich) zu optimieren

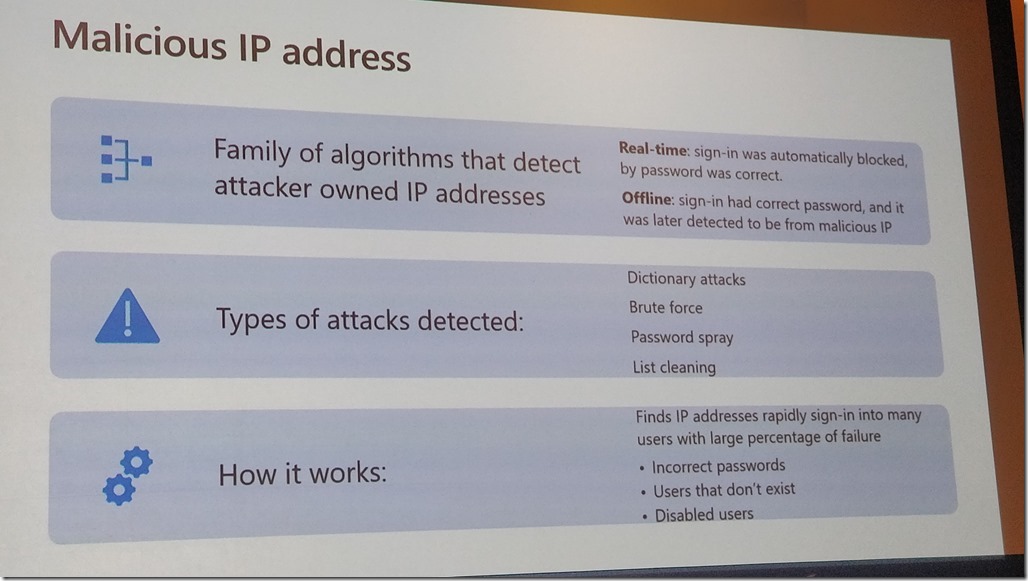

Malicious IP Address

die IP Adressen werden MS weit gesammelt – dh Angriffe von IP Adressen auf andere Tenants werden bei mir gleich geblockt

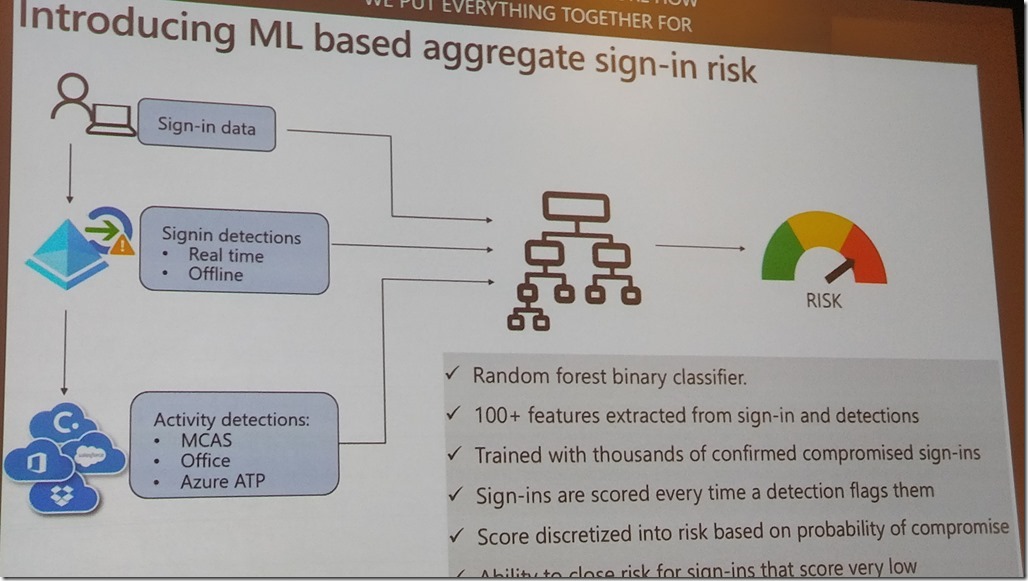

Machine Learning aggregate sign in risk

der Algorithmus wurde von tausenden bekannten bösen Logins trainiert

Was ist neu in Identity Protection ?

- Neue UI

- Integration über das gesamte MS Ecosystem (in der Cloud nehme ich an)

- Neuer Erkennungsmethoden

- Mächtige APIs

- Verbesserte Risk Erkennung

- Admin Feedback

Beispielfirma:

nette Demo !

Clara hat risky logins – er schaut ins AD, sieht, das Clara in Brazil arbeitet

sieht, das ihre Account daten geleaked wurden

Sieht, das sie logins aus unterschiedlichen Ländern hat

kann User blocken

Ich kann bei Risky Sign Ins bestätigen, das ein Sign IN risky war

Sehr nettes Beispiel in dieser Demo

Der User ist eindeutig gehackt ![]()

Auf Grund der Learnings hat die Demofirma dann die Policies geändert: